LXL角色信息详细分析

目录

微尘游戏逆向攻防—LXL角色信息详细分析

今天 我们来分析下LXL的角色信息, 首先我们以攻击力下手,对游戏稍有了解也能知道 大概率是浮点。

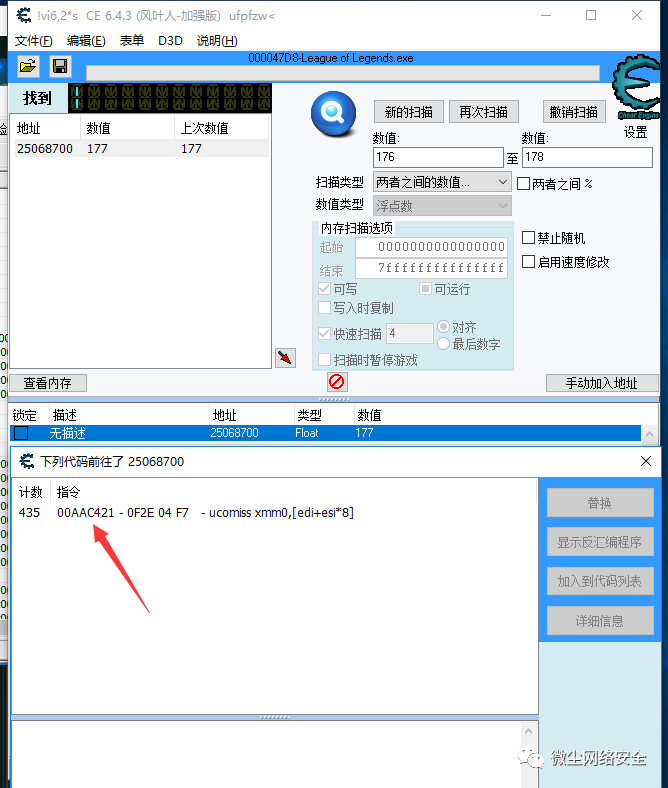

附加ce,搜索浮点型,两者之间的数值

买件加攻击力的装备,再次搜索得到攻击力地址

双击地址拖入下面区域,选中地址按f5,ce下个访问断点

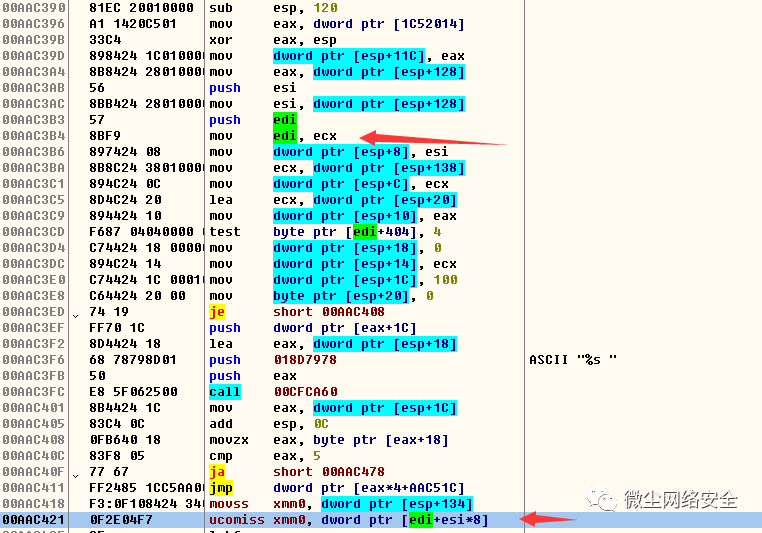

出现这个窗口,打开od附加程序,进入程序空间,在代码区域,ctrl+g 搜索上图的00aac421

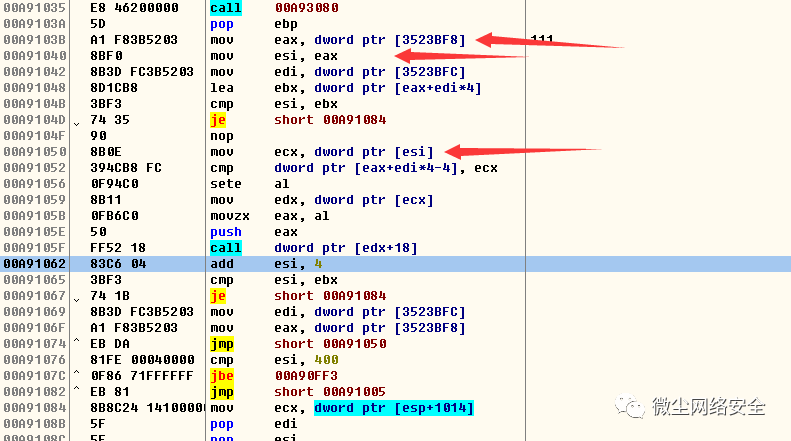

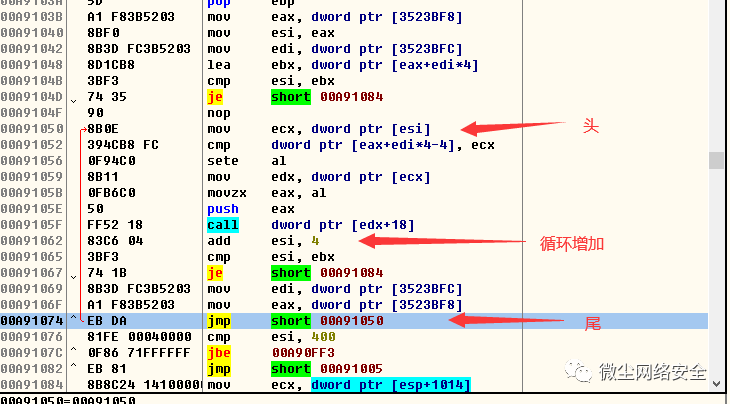

我们找到了一个数组,esi是下标索引,我们只能追edi, edi来自ecx ,ecx来自上一层,下个f2断点,ctrl+f9返回上一层,

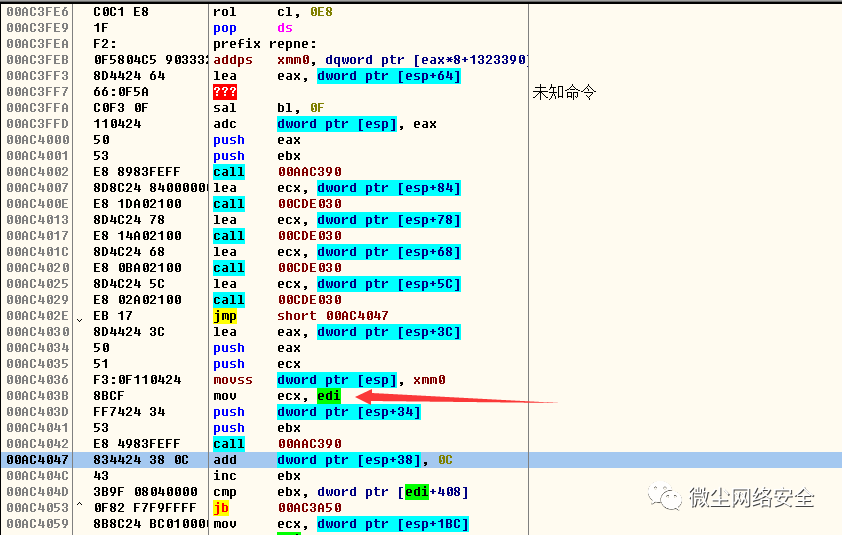

ecx来自edi,继续往上找

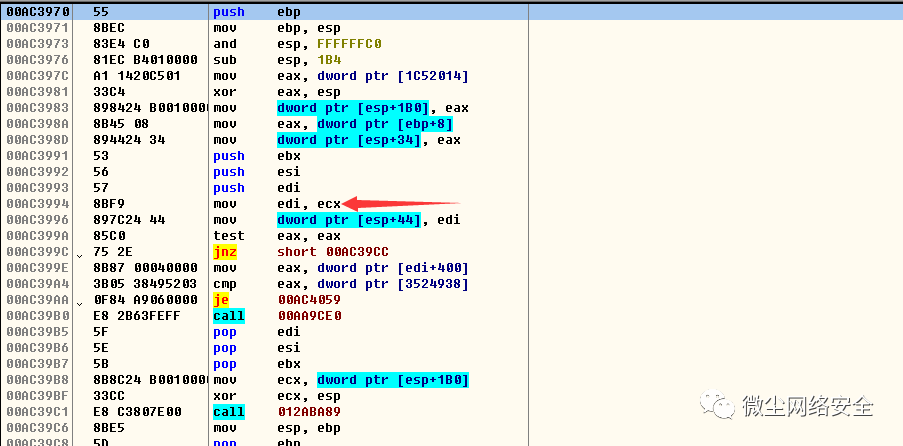

发现在函数头部来自ecx,下个f2断点,ctrl+f9返回上一层

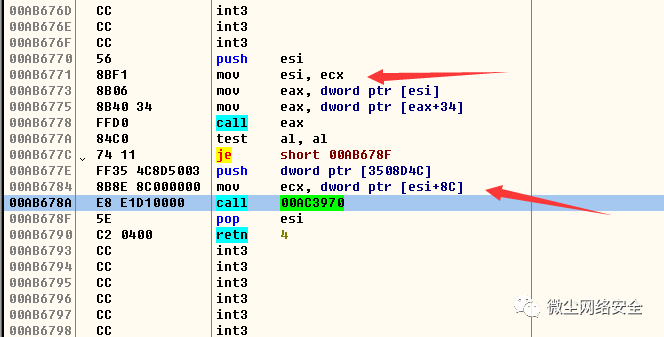

ecx来自[esi+8c],esi来自ecx,下个f2断点,ctrl+f9返回上一层

ecx来自[esi] ,esi来自eax,eax来自[3523bf8]就找到基地址了

整个面板都可以通过i来遍历,具体大家自己看

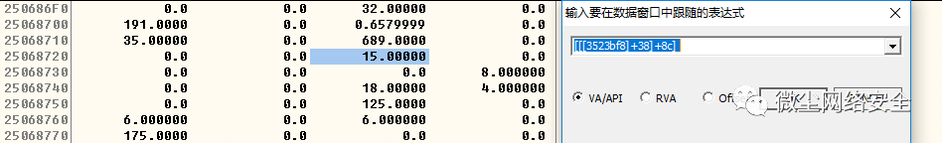

但是我通过拼接地址发现地址不对,后来发现这里也有循环,而属性版面的地址在38位置,因此公式改为[[[3523bf8]+38]+8c] +i*8

因为是个数组,这38也不靠谱,目前我就看看见了有时候在2c的位置,有时候在3c的位置,大家可以自己找找其他基地址

微尘网络安全专注分享网络安全 x64 c++ 逆向 反汇编 反调试 HOOK 注入 封包 内存等技术公众号